Zaszyfrowany

tekst, którego nie da się rozszyfrować

Zaszyfrowany

tekst, którego nie da się rozszyfrować Zaszyfrowany

tekst, którego nie da się rozszyfrować

Zaszyfrowany

tekst, którego nie da się rozszyfrować

Współczesny świat

elektroniczno - informatyczny czyli tzw. CYBER - PRZESTRZEŃ jest bardzo

przyjazna dla ludzi z rozumem i można w niej pracować naprawdę

niewiarygodnie super bezpiecznie !.

Totalna inwigilacja urzędników jest warta i skuteczna tyle

co wiedza informatyczna biedronki !!!

Szyfrowanie

dla każdego - testy dla Super Szpiegów

Pięć minut mojego myślenia i wszystkie wywiadowcze służby świata

połamały sobie zęby na tej tabelce !!.

Czekałem ponad cztery lata na złamanie tego algorytmu i Globalne

Mission Impossible !!!!

Od bardzo wielu lat widzę z obserwacji

całego ruchu internetowego, że bardzo dużo ludzi szuka w sieci

informacji na temat szyfrowania. Tematyka poszukiwana jest wprawdzie

bardzo szeroka, ale ogólnie jak widać to chodzi raczej

szukającym o specjalistyczne oprogramowanie szyfrujące jak i praktyczne

możliwości jego stosowania.

Pewnie w Necie jest wiele bardzo ciekawych opracowań odnośnie wszelkich

technik szyfrowania, więc nie będę powielał tych materiałów

natomiast zamieszczę pewne oryginalne techniki, które są

bardzo proste zarówno w szyfrowaniu jak i rozszyfrowywaniu i

nie wymagają stosowania żadnego !!

specjalistycznego oprogramowania szyfrującego. To nie żart, ale

wyjątkowo prymitywna prawda i warto się zapoznać z tak prostymi

technikami o ile ktoś ma do ukrycia dla przykładu numery

telefonów swoich kochanek.

|

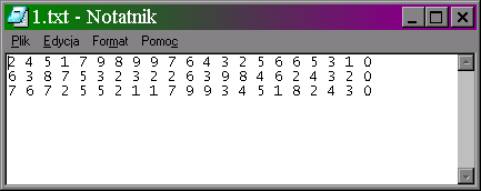

2 4 5 1 7 9 8 9 9 7 6 4

3 2 5 6 6 5 3 1 0 |

W tej tabelce są umieszczone [ zaszyfrowane ] trzy numery telefonów, które można odszyfrować tylko za pomocą PIĘCIU ! kliknięć myszą !!! Dla ułatwienia podam, że są to moje numery telefonów, więc nikt mi chyba już nie zarzuci faktu, że to co piszę jest blefem lub żartem. A może jeszcze bardziej ułatwię tą zabawę i dodam że program którego należy zastosować do rozszyfrowania jest ogólnie dostępny i jest darmowy i jeszcze jedno NAJWAŻNIEJSZE !! klucz jest widoczny i jest zawarty w tych danych i nie ma potrzeby szukania jego gdzieś w innych zakątkach tej witryny.

Co możemy ukrywać tą metodą ?? wszystko

! zarówno adresy, telefony, nazwiska, kody PIN, konta

bankowe, adresy mailowe, hasła do innych programów itd.

Jeszcze jedna ważna wskazówka dla

eksperymentatorów. Tutaj nie ma żadnych ograniczeń, jeżeli

chodzi o wiersze jak i kolumny, może ich być praktycznie dowolna ilość

i dowolna konfiguracja klucza deszyfrującego.

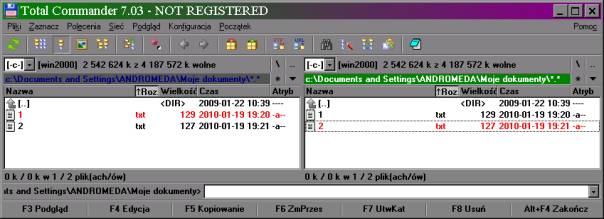

Tak więc co zyskujemy stosując tak kretyńsko

prostą metodę ukrywania naszych poufnych danych nie wydając nawet

centa- używamy najzwyklej do pracy popularnego Total Commandera !!!.

- wróg / przeciwnik nie widzi w naszym systemie żadnego

specjalistycznego oprogramowania szyfrującego więc jemu do tej ciasnej

łepetyny nie przyjdzie nigdy żadna myśl że jednak coś ukrywamy

- nie musimy trzymać zapisanego na kartce żadnego klucza, zawsze on

będzie umieszczany w szyfrowanym dokumencie

- tak zamaskowanego dokumentu nie musimy nawet ukrywać na dysku a wręcz

przeciwnie niech sobie będzie na oczach na pulpicie, dla większego

efektu bezczelno / psychologicznego możemy nawet dokument ten umieścić

w jakiejś porno lalce w jpgu

- żeby mieć pewność ze nam go nikt nigdy nie wykasuje nawet przez

przypadek możemy całemu takiego dokumentowi nadać atrybut SYSTEMOWY [S]

- może jeszcze jedno dosyć ważne zdanie, by mieć pewność że nam żaden

nawet trochę bardziej myślący wróg nie wywinie jakiegoś

numeru, możemy takiemu dokumencikowi nadać jeszcze dodatkowe atrybuty

TYLKO DO ODCZYTU

- tutaj zastosowałem jeden wyjątkowo prosty algorytm szyfrowania, ale

nic nie stoi na przeszkodzie by całość komplikować do entej potęgi i

krok jeszcze dalej.

W tej zabawie nie tylko nasza przemiła żoneczka zwątpi w swoje siły ale

i super komputery w NSA, CIA czy KGB pójdą z dymem !! a

operator takiej maszyny nabawi się rozstroju nerwowego, dlaczego

?. Odpowiedź jest bardzo prosta !.

Jaki twór elektroniczno/biologiczny wytrzyma taki absurd !.

Mając najdroższe, najszybsze komputery z najbardziej wyspecjalizowanym

oprogramowaniem łamiącym szyfry dowolnej agendy szpiegowskiej mimo że

używały one kodów o długości ponad 250 bitów !!!.

A w tym przypadku nie tylko że nie ma żadnego klucza choćby o długości

ZERO bitów to nawet nie wiadomo jak załadować takie

dziwactwo do super komputera z tak wyspecjalizowanym oprogramowaniem

!!!.

Dlaczego tak piszę ? z bardzo oczywistych powodów,

wszystkie algorytmy ogólnie znane są zawsze do

rozszyfrowania, ale z tymi nie znanymi nic nie daje się zrobić za

pomocą komputerów z takim DESZYFRUJĄCYM SPEC

oprogramowaniem.

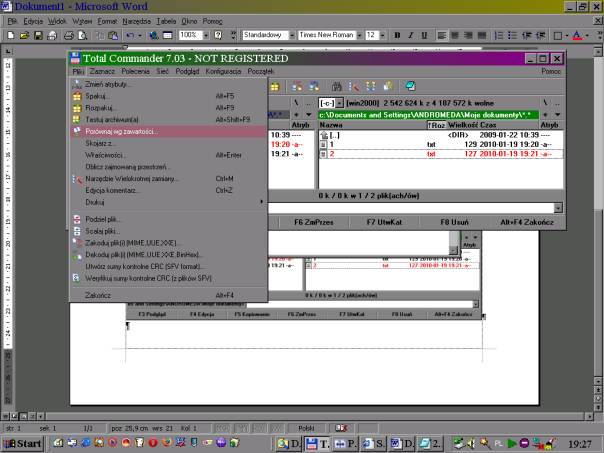

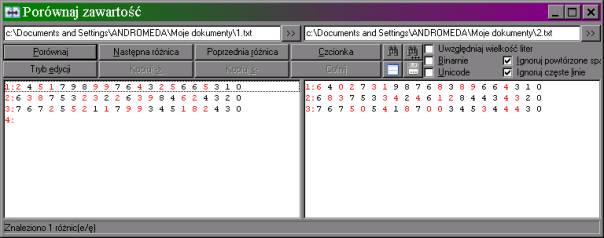

Można oczywiście wykorzystywać do szyfrowania a właściwie do rozszyfrowywania, nie tylko Total Commandera, ale i zwykłego Worda z Office`a wykorzystując jedną jedyną tyko w nim funkcję kopmaracji dokumentów.

Przyjemnej zabawy i naukiPodaję

sposób

rozszyfrowania

Szyfrowanie natomiast następuje bez żadnego programu wystarczy tylko

zbudować

ręcznie tzw. MATRYCĘ i wyedytować tekst zaszyfrowany w drugim oknie,

czyli na

zdjęciu – niżej czyli pod kreską. Ale o tym innym razem.

Po lewej tekst zaszyfrowany czyli treść i klucz - po prawej wyodrębnienie klucza i metody dekodowania

|

|

2

4 5 1 7 9 8 9 9 7 6 4 3 2 5 6 6 5 3 1 0 |

2 4 5

1 7 9 8 9 9 7 6 4 3 2 5 6 6 5 3 1 0

6 3 8 7 5 3 2 3 2 2 6 3 9 8 4 6 2 4 3 2 0

7 6 7 2 5 5 2 1 1 7 9 9 3 4 5 1 8 2 4 3 0

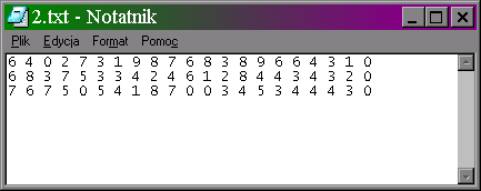

6 4 0

2 7 3 1 9 8 7 6 8 3 8 9 6 6 4 3 1 0

6 8 3 7 5 3 3 4 2 4 6 1 2 8 4 4 3 4 3 2 0

7 6 7 5 0 5 4 1 8 7 0 0 3 4 5 3 4 4 4 3 0

Oba

segmenty liczb zapisujemy w dowolnych plikach

tekstowych

Zaznaczamy oba pliki w celu ich porównania w Total Commanderze

Z menu PLIK wybieramy zakładkę PORÓWNAJ wg ZAWARTOŚCI

Na dole w lewym

oknie mamy MATRYCĘ czyli tzw. pieczątkę do której

przyrównujemy właściwy

tekst zaszyfrowany z prawej.

Kolorem czerwonym w prawym oknie są właściwe słowa,

czyli

Po lewej jest to matryca [tekst bez wartości - po prawej właściwy tekst do rozszyfrowania [rozszyfrowany]

|

1 tel 602 318 894 kom. służbowa |

|

2 tel 83 344 12 43 telefon. domowy |

|

3 tel 504 800 344

kom. prywatna |

Tak

więc widać, że każda

metoda nieoryginalna może naprawdę sporo problemów

przysporzyć różnym

Ciąg dalszy wkrótce dopiszę