którego sam sobie stworzysz i o którym nikt nic nie wie

Dzisiaj mamy takie czasy, że więcej urzędników państwowych inwigiluje, nasłuchuje i podsłuchuje zwykłych obywateli niż wszelkiej maści przestępców w tym z kryminalistami i terrorystami łącznie - sama radocha z takiej pracy i to dobrze płatnej fuchy.

Czyli co w takiej sytuacji robimy, czy bezradnie rozkładamy ręce i płaczemy, czy może bierzemy się do pracy i tworzymy warunki dla swojej wolności i godności.

Pewnie teraz każdy myśli, że to z mojej strony żart i nabijanie się z leżącego już na łopatkach, gdyż pewnie nie zna ani matematyki, ani zasad szyfrowania ani nawet prostego programowania. Ale powiem tak - to wszystko dla naszych prywatnych czy nawet biznesowych celów nie jest do niczego potrzebne. Pewnie że jest lepiej, jak znamy wszystkie dziedziny nauki i możemy je po szatańsku wykorzystać, ale co za dużo w swoim otoczeniu skomplikujemy to i możemy się w pewnej sytuacji zagubić i kompletnie pogubić w tych kodach, szyfrach, tajnych kopertach czy binarnych obrazkach i fotkach.

Podam taki najbardziej prosty przykład maskowania numeru telefonu, pinu czy hasła.

Zapisanie jego jawnym tekstem na karteczce i trzymanie w portfelu raczej nie bardzo ma sens, więc w zamaskujemy [ nie zaszyfrujemy ] go w najbardziej prymitywny sposób jaki można sobie tylko wymyślić .

| 37233602772460 26481254152275 452654145367972 |

To jest najbardziej prosty sposób maskowania ale naprawdę skuteczny i proszę nie marnować nawet czasu na główkowanie jak to rozszyfrować.

Sposobów utajniania wszelkiej informacji, czyli nie tylko tekstu, ale i obrazu i dźwięku czyli maskowania, szyfrowania, kodowania w kodowaniu, praktycznie może być nieograniczona ilość sposobów, więc jedynym ograniczeniem pozostaje nasza wyobraźnia.

| 37683 | 642 | 8326 |

Żeby ją zobaczyć [ odmaskować ] musimy posłużyć się innym programem zewnętrznym, jest darmowy i wszędzie dostępny i bardzo prosty w użytkowaniu a nazywa sie on Picpick.

Ale najciekawsze w tym wszystkim jest to, że to program do zabawy z grafiką i nie jest to żaden super program ani do maskowania ani do szyfrowania informacji/danych. Także i tym razem jak te dane odmaskować napiszę trochę później.

można zobaczyć tylko lamentowanie i płacz nad nadchodzącą przerażającą przyszłością,

która ma pojawić się zaraz po nastaniu pierwszych komputerów kwantowych.

Problem będzie polegał na tym, że wszystkie specjalistyczne oprogramowania szyfrujące staną się

kompletnie bezużyteczne, gdyż każdy taki zaszyfrowany zapis zostanie natychmiast rozszyfrowany.

Mało tego, wszystkie nawet bardzo tajne dane dzisiaj zaszyfrowane najbardziej długimi kluczami

szyfrującymi też zostaną w sekundę rozszyfrowane.

Czyli mamy praktycznie koniec świata ?????????.

..............................................................................................

A wystarczy dzisiaj i później szyfrować tajne dane nie

matematycznie

ale wyłącznie technikami logicznymi i pochodnymi

Stawiam skrzynkę dolarów w złocie, że

żaden komputer kwantowy operujący wyłącznie działaniami

matematycznymi nic nie zdziała i

połamie sobie wszystkie zęby a ich operatorzy padną z wściekłości i bezradności

bardzo dobrze widoczne

dla specjalistycznego oprogramowania wykrywającego charakterystyczne ciągi kodu.

Tego typu zamaskowane dane wcale nie muszą być gdzieś głęboko chowane w zakamarkach dysku lecz mogą zawsze być widoczne tak, żeby były dostępne do użytkowania w każdej chwili

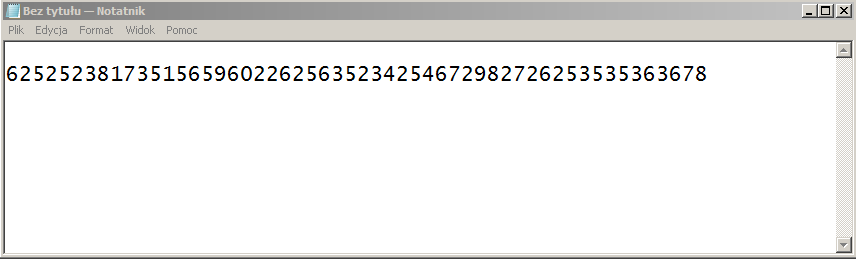

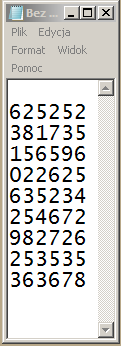

| 625252381735156596022625635234254672982726253535363678 |

A więc jak odtwarzamy te dane z tabelki wyżej żeby były w postaci użytkowej ?.

Bardzo szybko i bardzo prosto. Kopiujemy te dane do Notatnika a następnie zwężamy okno do sześciu cyfr - w tym przypadku. W każdej kolumnie pionowej otrzymamy już właaściwą postać danych. W tym przypadku mogą to być numery telefonów np. do bardzo atrakcyjnych lasek, ale także mogą to być nicki, piny czy hasła i mogą zawierać różne znaki, nie tylko cyfry.

Naprawdę, technika prymitywna ale niewiarygodnie skuteczna, gdyż wiele testów przeprowadzałem na tzw. żywych królikach doświadczalnych i nigdy żaden nie miał żadnego sensownego pomysłu by te dane jakoś odtajnić.

Chcąc odczytać CAŁY tekst w tej komórce, należy myszą zaznaczyć jej zawartość

| Przykład

tekstu jawnego Przykład tekstu tajnego PIN 6352 hasło x73h67 |

Oczywiście to jest tylko

przykład jak prosto można praktycznie w każdym zakamarku dokumentu

zamaskować jakieś dane. Zastosowanie tej techniki jest raczej ograniczone i nie może być stosowane, gdy dostęp do takiego dokumentu mają inne osoby, gdyż czasem nawet przypadkowo mogą go odkryć i odczytać Główną zaletą tej metody jest to,że praktycznie cały czas mamy swobodny dostęp do tych zamaskowanych danych. |

Pewnie się teraz każdy zastanawia jaki to ma sens i cel ?.

Prozaiczny przykład z codziennego życia. Wiemy że na jakimś dysku lub nośniku przenośnym ktoś posiada jakąś fotkę, która dla nas jest bardzo niewygodna, ale z oczywistych względów jej wykasować nie możemy, gdyż ujawnimy swoją inferencję. A po drugie, nie mamy zawsze w kieszeni odpowiedniego oprogramowania do takich rozwałek jak i nie możemy na czyimś kompie takowego do jednej akcji zainstalować.

Tak więc co robimy ?.

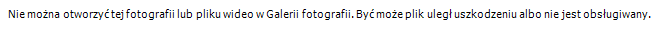

Dany plik binarny [ nie tekstowy] otwieramy w Notatniku i go natychmiast zapisujemy w tym samym miejscu pod tą sama nazwą.

Iiiiiiiii mamy taki plik/dokument praktycznie ZNISZCZONY na zawsze. Przy próbie odczytania tak zniszczonego dokumentu we właściwym programie otrzymamy tego typu komunikat, który w żaden sposób nie ujawni celowej operacji jego zniszczenia.

Tak przy okazji. Tej operacji nie wykryje nigdy zwykły szary zjadacz chleba, dobry informatyk gdy taki plik sprawdzi będzie wiedział w jaki sposób został on zniszczony

| Czym się różni

dobre maskowanie/szyfrowanie od złego a nawet bardzo złego ?. Dobre szyfrowanie/maskowanie to takie, które jeżeli nawet zostanie odmaskowane/odszyfrowane to i tak przestępca nie będzie wiedział czy ono jest poprawne czyli, czy jest już tym właściwym wynikiem. Chodzi o to, że przy odmaskowywaniu/odszyfrowywaniu może powstać kilka wyników, które na oko mogą być poprawne, ale w praktyce nie będą |

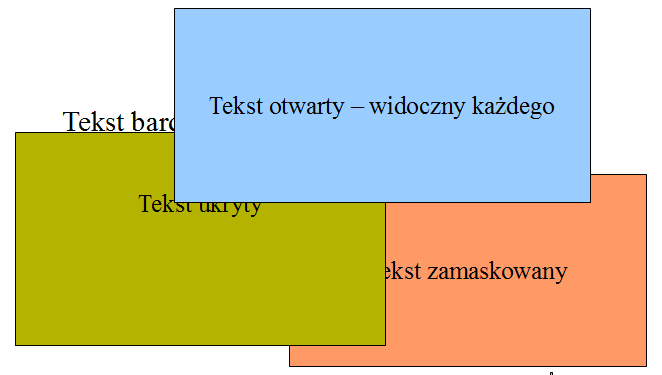

Maskowanie/utajnianie tekstu Officem

Instalowanie

na dysku programu szyfrującego automatycznie sygnalizuje innemu

użytkownikowi o ile taki jest, że mamy coś do ukrycia. Więc tego

typu programy musimy zawsze trzymać na dysku zewnętrznym.

Ale

często bywa, ze chcemy bardzo szybko komuś przesłać jakąś

poufną wiadomość nie opuszczając nawet na chwilę Office czy

pochodnego programu biurowego.

W

praktyce to żaden problem i można ukryć i zapakować praktycznie

każdy tekst a następnie nakryć je na siebie i zgrupować.

Jeżeli

dodatkowo pierwszy od góry, czy na samym wierzchu prostokąt

nie

będzie miał żadnego koloru a jedynie biały, to dla każdego

czytającego/patrzącego na taki dokument ten czworokąt będzie po

prostu zwykłą ramką z tekstem.

Jest jedno fizyczne ograniczenie takiej przesyłki a mianowicie taka grafika nie może opuścić dokumentu w którym został on edytowany, gdyż w przypadku jego eksportu na zewnątrz właściwości wielowymiarowości zostaną bezpowrotnie utracone.

Teraz coś bardziej spektakularnego i szpiegowskiego

Jak

przesłać jakiś bardzo tajny dokument tak, byśmy wiedzieli, że

ktoś się do niego na trasie USIŁOWAŁ DOBIERAĆ ?.

I

oczywiście widzieli, że się do niego albo dokopał albo nie, czyli

dokument jest cały czas tajny a nawet bardzo tajny.

Po

pierwsze, fizycznie dokumentu nie przesyłamy do właściwego

adresata a jedynie zaszyfrowany/zamaskowany link do niego. Natomiast

fizyczny dokument umieszczamy na jakimś własnym serwerze z dostępem

do jego logów. Teraz, jaki to będzie kanał łączności dla

tego

utajnionego linku to zależy od naszych zdolności technicznych i

oczywiście sprytu w przeprowadzaniu informatycznego kamuflażu.

Edytor biurowy typu office lub podobny - ukrywanie danych

Czy

ktoś kiedyś zastanawiał się, dlaczego kompletnie pusty dokument z

tych pakietów nigdy nie zawiera 0 bajtów ?.

Mało

tego jest bardzo duży a jego wielkość wynosi różnie od 5kB nawet

do 10kB w niektórych pakietach.

To

oznacza tylko jedno, że mimo gdy NIC !!! nie napisaliśmy w tym

dokumencie to jednak on zawiera masę najprzeróżniejszego tekstu,

problem tylko jak się do niego dobrać i jak go edytować ?.

Tym

samym edytorem nigdy nie dobierzemy się do wnętrza żadnego

dokumentu, czyli tzw. źródła, więc pozostaje jedynie jakiś

zewnętrzny Edytor Binarny lub jak kto woli, edytor Hexów.

Jest

jednak pewna możliwość zewnętrznego edytowania dokumentu, czyli

wnoszenie tekstu do dokumentu nie poprzez JAWNE zapisywanie jego na

stronie dokumentu ale wpisywanie tzw. MetaDanych dokumentu w zakładce

Właściwości.

Tym

sposobem można UZUPEŁNIĆ formalnie dokument w odpowiednie

informacje, ale można też i „przemycić” pewne dane przed okiem

osoby postronnej, gdyż pewnie nikt lub prawie nikt nie czyta

WŁAŚCIWOŚCI DOKUMENTU.

MetaDane – pożyteczne narzędzie czy przekleństwo

Problem

polega na tym, że bardzo mało kto wie, że takie ukryte informacje

w dokumentach się znajdują a jeszcze mniej umie je usunąć lub

nawet wykorzystać do swoich spektakularnych celów.

Problem

dodatkowo polega na tym, że MetaDane zapisuje nie tylko ten program

w którym edytujemy dokument, ale także sprzęt, czyli aparat,

kamera, komputer. Choć w rzeczywistości to i nich zapisy wprowadza

program, który został zainstalowany do wykonywania danej operacji

tworzenia pliku.

Dodatkowym

problemem jest to, że nawet nigdy nie mamy zielonego pojęcia jakie

są Metadane w danym dokumencie i z jakiego źródła pochodzą.

Wprawdzie

NIEKTÓRE MetaDane możemy ręcznie usunąć, dopisać a nawet

podmienić – nadpisać w danym edytorze w którym tworzymy

dokument, ale są i takie MetaDane do których nie mamy żadnego

dostępu z poziomu edytora więc, pozostaje albo specjalistyczny

zewnętrzny program do edycji MetaDanych albo dowolny edytor Hexów.

Poczta elektroniczna – śledzenie nadawcy /odbiorcy

Ten

kanał łączności jest najbardziej WREDNYM i niebezpiecznym kanałem

jaki istnieje na dzień dzisiejszy.

Bywa,

że czasem i doświadczony użytkownik komputera polegnie pod jednym

zatyfusiałym mailem.

W

tej zakładce nie będę opisywał problemu niebezpieczeństwa jaki

niesie kanał pocztowy a jedynie zasygnalizuję problem śledzenia

nadawcy/odbiorcy, czyli otrzymywaniu/wysyłaniu takich informacji o

naszej aktywności, której raczej ze względów

formalnych/osobistych nie powinniśmy wysyłać nikomu.

Domyślnie

każdy program pocztowy jest skonfigurowany tak, by był wyjątkowo

wrednym w użytkowaniu. Dlatego zawsze powinniśmy taki program

>

po pierwsze poprawnie i bardzo precyzyjnie skonfigurować

>

po drugie NIGDY nie instalować go na twardym dysku, czyli mieć

zawsze go w kieszeni.

>

po trzecie bezwzględnie i bezwarunkowo zablokować w nim aktywną

zawartość jak jest przesyłana w mailach.

Takich ustawień/blokowań jest bardzo dużo, ale opisze je szczegółowo w innym kontekście w innym dokumencie.

Elektronika

ochronno-alarmowa

[

ukrycie informacji o istniejących elementach elektroniki alarmowej ]

Techniki

ochronno-alarmowej jest tak dużo rodzajów, że w tej chwili nie

będę nawet ich wyliczał. Prawie wszystkie mają taką jedną

wredną właściwość, że są albo widoczne okiem, albo możliwe do

wykrycia specjalistycznymi przyrządami pomiarowymi, czyli

intruz/przestępca za wszelką cenę będzie się je starał ominąć,

gdyż sforsować [ dokładniej zneutralizować ] raczej się ich nie

daje.

Ale

jest kilka specjalnych technik, które w żaden sposób nie mogą być

ani zauważone ani wykryte, żadnymi metodami technicznymi.

Jedną

z nich jest system czujników sejsmicznych umieszczonych głęboko w

ziemi. Tego rodzaju zabezpieczenia nie można ani wzrokiem

zlokalizować ani wykryć żadną techniką fizyczną. Oczywiście

takie systemy mogą być jedyne i samowystarczalne, ale lepiej to

technicznie działa, kiedy jest ono stosowane jako ostatnie ogniwo

ostrzegania, kiedy to wszelkie wcześniejsze zostały już sforsowane

lub zniszczone – sejsmicznych sensorów w ziemi nie da się już

absolutnie zniszczyć.

Mamy

więc przykład z całkiem innej dziedziny jak UKRYWANIE INFORMACJI

ma fundamentalne znaczenie dla naszego bezpieczeństwa.

Zaprojektowałem

i zainstalowałem u siebie taki system sensorów sejsmicznym z powiadamianiem przed wejściem do domku i

naprawdę działa on niewiarygodnie skutecznie i najważniejsze

niezauważalnie dla intruza i jest NIEZNISZCZALNY

Jedynym

problemem są krety, które trzeba odgrodzić betonową zaporą

przynajmniej w odległości kilku metrów od sensorów.

Sformułowanie

[ ukrywanie informacji ] jak widać jest bardzo szerokim pojęciem i

ma naprawdę fundamentalne znaczenie w naszym osobistym

bezpieczeństwie jak i bezpieczeństwie firmy.

| Teraz powstaje fundamentalne pytanie, czy zawsze UKRYWANIE INFORMACJI jest dobrym rozwiązaniem ?. A może w pewnych sytuacjach JAWNA INFORMACJA jest lepszym, ale odpowiednio zmodyfikowana/zmanipulowana - czyli jest po prostu ordynarną bezczelną informacją - dezinformacją |

Tekst w pisaniu

Pewnie będzie to jeszcze kilka tysięcy karteczek tekstu.

Szyfrowanie, którego nie złamie żaden kwantowy komputer - przykład szyfrowania

-